Социальная инженерия (Википедия)

Эта статья — об информационной безопасности. О социологических методах см. Социальная инженерия (социология).

Социальная инженерия — это метод управления действиями человека без использования технических средств. Метод основан на использовании слабостей человеческого фактора и считается очень разрушительным. Зачастую социальную инженерию рассматривают как незаконный метод получения информации, однако это не совсем так. Социальную инженерию можно также использовать и в законных целях — не только для получения информации, но и для совершения действий конкретным человеком. Сегодня социальную инженерию зачастую используют в интернете для получения закрытой информации, или информации, которая представляет большую ценность.

Методы социальной инженерии в смысле получения доступа к конфиденциальной информации либо мотивации к действию с помощью технических и нетехнических методов были известны задолго до популяризации термина Митника и вообще до компьютерной эры. Например, группа исследователей из врачей и медсестер трех больниц Среднего Запада проводила исследование, в котором психологи по телефону представлялись врачами и просили медсестер вколоть пациенту смертельную дозу лекарства. Несмотря на то, что медсестры знали, что делали, в 95% случаев они беспрекословно выполняли команду (разумеется, их останавливали ассистенты на входе в палату)[2].

Так, одним из простых примеров является ситуация, в которой некий человек входит в здание компании и вешает на информационном бюро объявление, выглядящее как официальное, с информацией об изменении телефона справочной службы интернет-провайдера. Когда сотрудники компании звонят по этому номеру, злоумышленник может запрашивать личные пароли и идентификаторы для получения доступа к конфиденциальной информации.

Основная статья: Фишинг

Фишинг (англ. phishing, от fishing — рыбная ловля, выуживание) — это вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам и паролям. Это самая популярная схема социальной инженерии на сегодняшний день. Ни одна крупная утечка персональных данных не обходится без волны фишинговых рассылок, предшествующих ей. Наиболее ярким примером фишинговой атаки может служить сообщение, отправленное жертве по электронной почте, и подделанное под официальное письмо — от банка или платёжной системы — требующее проверки определённой информации или совершения определённых действий. Причины могут называться самые различные. Это может быть утеря данных, поломка в системе и прочее. Такие письма обычно содержат ссылку на фальшивую веб-страницу, в точности похожую на официальную, и содержащую форму, требующую ввести конфиденциальную информацию[3].

Несуществующие ссылки[править | править вики-текст]

Атака, которая заключается в отправлении письма с соблазнительной причиной посетить сайт и прямой ссылкой на него, которая лишь имеет сходство с ожидаемым сайтом, например, www.PayPai.com. Выглядит это, будто это ссылка на PayPal, мало кто заметит, что буква "l" заменена на "i". Таким образом, при переходе по ссылке жертва увидит сайт, максимально идентичный ожидаемому, и при вводе данных своей кредитной карты эта информация сразу направляется к злоумышленнику.

Одним из наиболее известных примеров глобальной фишинговой рассылки может служить афера 2003 года, во время которой тысячи пользователей eBay получили электронные письма, в которых утверждалось, что их учетная запись была заблокирована, и для её разблокировки требуется обновить данные о кредитных картах. Во всех этих письмах присутствовала ссылка, ведущая на поддельную веб-страницу, в точности похожую на официальную. Впрочем, по подсчетам экспертов, убытки от этой аферы составили менее миллиона долларов (несколько сотен тысяч)[1].

Мошенничество с использованием брендов известных корпораций[править | править вики-текст]

В таких фишинговых схемах используются поддельные сообщения электронной почты или веб-сайты, содержащие названия крупных или известных компаний. В сообщениях может быть поздравление с победой в каком-либо конкурсе, проводимом компанией, о том, что срочно требуется изменить учетные данные или пароль. Подобные мошеннические схемы от лица службы технической поддержки также могут производиться по телефону[4].

Подложные лотереи[править | править вики-текст]

Пользователь может получить сообщения, в которых говорится о том, что он выиграл в лотерею, которая проводилась какой-либо известной компанией. Внешне эти сообщения могут выглядеть так, как будто они были отправлены от лица одного из высокопоставленных сотрудников корпорации[4].

Ложные антивирусы и программы для обеспечения безопасности[править | править вики-текст]

Подобное мошенническое программное обеспечение, также известное под названием «scareware», — это программы, которые выглядят как антивирусы, хотя, на самом деле, все обстоит совсем наоборот. Такие программы генерируют ложные уведомления о различных угрозах, а также пытаются завлечь пользователя в мошеннические транзакции. Пользователь может столкнуться с ними в электронной почте, онлайн объявлениях, в социальных сетях, в результатах поисковых систем и даже во всплывающих окнах на компьютере, которые имитируют системные сообщения[4].

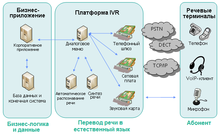

IVR или телефонный фишинг

Основная статья: Вишинг

Телефонный фишинг — Вишинг (англ. vishing — voice fishing) назван так по аналогии с фишингом. Данная техника основана на использовании системы предварительно записанных голосовых сообщений, с целью воссоздать «официальные звонки» банковских и других IVR систем. Обычно, жертва получает запрос (чаще всего через фишинг электронной почты) связаться с банком и подтвердить или обновить какую-либо информацию. Система требует аутентификации пользователя, посредством ввода PIN-кодаили пароля. Поэтому, предварительно записав ключевую фразу, можно выведать всю нужную информацию. Например, любой может записать типичную команду: «Нажмите единицу, чтобы сменить пароль. Нажмите двойку, чтобы получить ответ оператора» и воспроизвести её вручную в нужный момент времени, создав впечатление работающей в данный момент системы предварительно записанных голосовых сообщений[5].

Телефонный фрикинг (англ. phreaking) — термин, описывающий эксперименты и взлом телефонных систем с помощью звуковых манипуляций с тоновым набором. Эта техника появилась в конце 50-х в Америке. Телефонная корпорация Bell, которая тогда покрывала практически всю территорию соединенных штатов, использовала тоновый набор для передачи различных служебных сигналов. Энтузиасты, попытавшиеся повторить некоторые из этих сигналов, получали возможность бесплатно звонить, организовывать телефонные конференции и администрировать телефонную сеть.

Квид про кво (от лат. Quid pro quo — «то за это») — в английском языке это выражение обычно используется в значении «услуга за услугу». Данный вид атаки подразумевает обращение злоумышленника в компанию по корпоративному телефону (используя актерское мастерство[6]) или электронной почте. Зачастую злоумышленник представляется сотрудником технической поддержки, который сообщает о возникновении технических проблем на рабочем месте сотрудника и предлагает помощь в их устранении. В процессе «решения» технических проблем, злоумышленник вынуждает цель атаки совершать действия, позволяющие атакующему запускать команды или устанавливать различное программное обеспечение на компьютере жертвы[1].

Проведенное в 2003 году исследование в рамках программы Информационная безопасность показало, что 90 % офисных работников готовы разгласить конфиденциальную информацию, например свои пароли, за какую-либо услугу или вознаграждение[7].

Показательным примером может стать история о похищении сына Евгения Касперского. В ходе следствия было установлено, что преступники узнали расписание дня и маршруты следования подростка из его записей на странице в социальной сети[8].

Даже ограничив доступ к информации на своей странице в социальной сети, пользователь не может быть точно уверен, что она никогда не попадет в руки мошенников. Например, бразильский исследователь по вопросам компьютерной безопасности показал, что существует возможность стать другом любого пользователя Facebook в течение 24 часов, используя методы социальной инженерии. В ходе эксперимента исследователь Нельсон Новаес Нето[9] выбрал жертву и создал фальшивый аккаунт человека из её окружения — её начальника. Сначала Нето отправлял запросы на дружбу друзьям друзей начальника жертвы, а затем и непосредственно его друзьям. Через 7,5 часов исследователь добился добавления в друзья от жертвы. Тем самым, исследователь получил доступ к личной информации пользователя, которой тот делился только со своими друзьями.

Опрос ИТ-специалистов в белой книге[10] о безопасности показал, что:

Примером обратной социальной инженерии может служить следующий простой сценарий. Злоумышленник, работающий вместе с жертвой, изменяет на её компьютере имя файла или перемещает его в другой каталог. Когда жертва замечает пропажу файла, злоумышленник заявляет, что может все исправить. Желая быстрее завершить работу или избежать наказания за утрату информации, жертва соглашается на это предложение. Злоумышленник заявляет, что решить проблему можно, только войдя в систему с учетными данными жертвы. Теперь уже жертва просит злоумышленника войти в систему под её именем, чтобы попытаться восстановить файл. Злоумышленник неохотно соглашается и восстанавливает файл, а по ходу дела крадет идентификатор и пароль жертвы. Успешно осуществив атаку, он даже улучшил свою репутацию, и вполне возможно, что после этого к нему будут обращаться за помощью и другие коллеги. Этот подход не пересекается с обычными процедурами оказания услуг поддержки и осложняет поимку злоумышленника.[11]

Эта статья — об информационной безопасности. О социологических методах см. Социальная инженерия (социология).

Социальная инженерия — это метод управления действиями человека без использования технических средств. Метод основан на использовании слабостей человеческого фактора и считается очень разрушительным. Зачастую социальную инженерию рассматривают как незаконный метод получения информации, однако это не совсем так. Социальную инженерию можно также использовать и в законных целях — не только для получения информации, но и для совершения действий конкретным человеком. Сегодня социальную инженерию зачастую используют в интернете для получения закрытой информации, или информации, которая представляет большую ценность.

История

Сам термин "социальная инженерия" является социологическим и обозначает совокупность подходов прикладных социальных наук, которые ориентированы на целенаправленное изменение организационных структур, определяющих человеческое поведение и обеспечивающих контроль за ним. В сфере информационной безопасности данный термин был популяризован в начале 21 века бывшим компьютерным преступником, ныне консультантом по безопасности, Кевином Митником, который утверждал, что самое уязвимое место любой системы безопасности - человеческий фактор[1].Методы социальной инженерии в смысле получения доступа к конфиденциальной информации либо мотивации к действию с помощью технических и нетехнических методов были известны задолго до популяризации термина Митника и вообще до компьютерной эры. Например, группа исследователей из врачей и медсестер трех больниц Среднего Запада проводила исследование, в котором психологи по телефону представлялись врачами и просили медсестер вколоть пациенту смертельную дозу лекарства. Несмотря на то, что медсестры знали, что делали, в 95% случаев они беспрекословно выполняли команду (разумеется, их останавливали ассистенты на входе в палату)[2].

Техники

Все техники социальной инженерии основаны на когнитивных искажениях. Эти ошибки в поведении используются социальными инженерами для создания атак, направленных на получения конфиденциальной информации, часто с согласия жертвы.Так, одним из простых примеров является ситуация, в которой некий человек входит в здание компании и вешает на информационном бюро объявление, выглядящее как официальное, с информацией об изменении телефона справочной службы интернет-провайдера. Когда сотрудники компании звонят по этому номеру, злоумышленник может запрашивать личные пароли и идентификаторы для получения доступа к конфиденциальной информации.

Фишинг

Основная статья: Фишинг

Фишинг (англ. phishing, от fishing — рыбная ловля, выуживание) — это вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам и паролям. Это самая популярная схема социальной инженерии на сегодняшний день. Ни одна крупная утечка персональных данных не обходится без волны фишинговых рассылок, предшествующих ей. Наиболее ярким примером фишинговой атаки может служить сообщение, отправленное жертве по электронной почте, и подделанное под официальное письмо — от банка или платёжной системы — требующее проверки определённой информации или совершения определённых действий. Причины могут называться самые различные. Это может быть утеря данных, поломка в системе и прочее. Такие письма обычно содержат ссылку на фальшивую веб-страницу, в точности похожую на официальную, и содержащую форму, требующую ввести конфиденциальную информацию[3].

Как распознать фишинг-атаку

Практически каждый день появляются новые схемы мошенничества. Большинство людей может самостоятельно научиться распознавать мошеннические сообщения, познакомившись с их некоторыми отличительными признаками. Чаще всего фишинговые сообщения содержат:- сведения, вызывающие беспокойство, или угрозы, например, закрытия пользовательских банковских счетов;

- обещания огромного денежного приза с минимальными усилиями или вовсе без них;

- запросы о добровольных пожертвованиях от лица благотворительных организаций;

- непреднамеренные грамматические, пунктуационные и орфографические ошибки, выдающие подделку;

- умышленные грамматические, орфографические или фактологические ошибки в данных, касающихся пользователя и провоцирующие желание исправить их;

- имитацию повреждённого или неправильно перекодированного текста;

- адрес несуществующего почтового ящика, указанного в качестве адреса отправителя.

Популярные фишинговые схемы

Ниже описываются самые популярные фишинговые схемы мошенничества.Несуществующие ссылки[править | править вики-текст]

Атака, которая заключается в отправлении письма с соблазнительной причиной посетить сайт и прямой ссылкой на него, которая лишь имеет сходство с ожидаемым сайтом, например, www.PayPai.com. Выглядит это, будто это ссылка на PayPal, мало кто заметит, что буква "l" заменена на "i". Таким образом, при переходе по ссылке жертва увидит сайт, максимально идентичный ожидаемому, и при вводе данных своей кредитной карты эта информация сразу направляется к злоумышленнику.

Одним из наиболее известных примеров глобальной фишинговой рассылки может служить афера 2003 года, во время которой тысячи пользователей eBay получили электронные письма, в которых утверждалось, что их учетная запись была заблокирована, и для её разблокировки требуется обновить данные о кредитных картах. Во всех этих письмах присутствовала ссылка, ведущая на поддельную веб-страницу, в точности похожую на официальную. Впрочем, по подсчетам экспертов, убытки от этой аферы составили менее миллиона долларов (несколько сотен тысяч)[1].

Мошенничество с использованием брендов известных корпораций[править | править вики-текст]

В таких фишинговых схемах используются поддельные сообщения электронной почты или веб-сайты, содержащие названия крупных или известных компаний. В сообщениях может быть поздравление с победой в каком-либо конкурсе, проводимом компанией, о том, что срочно требуется изменить учетные данные или пароль. Подобные мошеннические схемы от лица службы технической поддержки также могут производиться по телефону[4].

Подложные лотереи[править | править вики-текст]

Пользователь может получить сообщения, в которых говорится о том, что он выиграл в лотерею, которая проводилась какой-либо известной компанией. Внешне эти сообщения могут выглядеть так, как будто они были отправлены от лица одного из высокопоставленных сотрудников корпорации[4].

Ложные антивирусы и программы для обеспечения безопасности[править | править вики-текст]

Подобное мошенническое программное обеспечение, также известное под названием «scareware», — это программы, которые выглядят как антивирусы, хотя, на самом деле, все обстоит совсем наоборот. Такие программы генерируют ложные уведомления о различных угрозах, а также пытаются завлечь пользователя в мошеннические транзакции. Пользователь может столкнуться с ними в электронной почте, онлайн объявлениях, в социальных сетях, в результатах поисковых систем и даже во всплывающих окнах на компьютере, которые имитируют системные сообщения[4].

IVR или телефонный фишинг

Основная статья: Вишинг

Телефонный фишинг — Вишинг (англ. vishing — voice fishing) назван так по аналогии с фишингом. Данная техника основана на использовании системы предварительно записанных голосовых сообщений, с целью воссоздать «официальные звонки» банковских и других IVR систем. Обычно, жертва получает запрос (чаще всего через фишинг электронной почты) связаться с банком и подтвердить или обновить какую-либо информацию. Система требует аутентификации пользователя, посредством ввода PIN-кодаили пароля. Поэтому, предварительно записав ключевую фразу, можно выведать всю нужную информацию. Например, любой может записать типичную команду: «Нажмите единицу, чтобы сменить пароль. Нажмите двойку, чтобы получить ответ оператора» и воспроизвести её вручную в нужный момент времени, создав впечатление работающей в данный момент системы предварительно записанных голосовых сообщений[5].

Телефонный фрикинг

Основная статья: ФрикингТелефонный фрикинг (англ. phreaking) — термин, описывающий эксперименты и взлом телефонных систем с помощью звуковых манипуляций с тоновым набором. Эта техника появилась в конце 50-х в Америке. Телефонная корпорация Bell, которая тогда покрывала практически всю территорию соединенных штатов, использовала тоновый набор для передачи различных служебных сигналов. Энтузиасты, попытавшиеся повторить некоторые из этих сигналов, получали возможность бесплатно звонить, организовывать телефонные конференции и администрировать телефонную сеть.

Претекстинг

Претекстинг (англ. pretexting) — атака, в которой злоумышленник представляется другим человеком и по заранее подготовленному сценарию выуживает конфиденциальную информацию. Эта атака подразумевает должную подготовку, как то: день рождения, ИНН, номер паспорта либо последние цифры счета, для того, чтобы не вызвать подозрений у жертвы. Обычно реализуется через телефон или электронную почту.Квид про кво

Основная статья: Quid pro quoКвид про кво (от лат. Quid pro quo — «то за это») — в английском языке это выражение обычно используется в значении «услуга за услугу». Данный вид атаки подразумевает обращение злоумышленника в компанию по корпоративному телефону (используя актерское мастерство[6]) или электронной почте. Зачастую злоумышленник представляется сотрудником технической поддержки, который сообщает о возникновении технических проблем на рабочем месте сотрудника и предлагает помощь в их устранении. В процессе «решения» технических проблем, злоумышленник вынуждает цель атаки совершать действия, позволяющие атакующему запускать команды или устанавливать различное программное обеспечение на компьютере жертвы[1].

Проведенное в 2003 году исследование в рамках программы Информационная безопасность показало, что 90 % офисных работников готовы разгласить конфиденциальную информацию, например свои пароли, за какую-либо услугу или вознаграждение[7].

«Дорожное яблоко»

Этот метод атаки представляет собой адаптацию троянского коня, и состоит в использовании физических носителей. Злоумышленник подбрасывает «инфицированные» носители информации в местах общего доступа, где эти носители могут быть легко найдены, такими как туалеты, парковки, столовые, или на рабочем месте атакуемого сотрудника[1]. Носители оформляются как официальные для компании, которую атакуют, или сопровождаются подписью, призванной вызвать любопытство. К примеру, злоумышленник может подбросить CD, снабжённый корпоративным логотипом и ссылкой на официальный сайт компании, снабдив его надписью «Заработная плата руководящего состава». Диск может быть оставлен на полу лифта или в вестибюле. Сотрудник по незнанию может подобрать диск и вставить его в компьютер, чтобы удовлетворить своё любопытство.Сбор информации из открытых источников

Применение техник социальной инженерии требует не только знания психологии, но и умения собирать о человеке необходимую информацию. Относительно новым способом получения такой информации стал её сбор из открытых источников, главным образом из социальных сетей. К примеру, такие сайты как livejournal, «Одноклассники», «ВКонтакте», содержат огромное количество данных, которые люди и не пытаются скрыть. Как правило, пользователи не уделяют должного внимания вопросам безопасности, оставляя в свободном доступе данные и сведения, которые могут быть использованы злоумышленником.Показательным примером может стать история о похищении сына Евгения Касперского. В ходе следствия было установлено, что преступники узнали расписание дня и маршруты следования подростка из его записей на странице в социальной сети[8].

Даже ограничив доступ к информации на своей странице в социальной сети, пользователь не может быть точно уверен, что она никогда не попадет в руки мошенников. Например, бразильский исследователь по вопросам компьютерной безопасности показал, что существует возможность стать другом любого пользователя Facebook в течение 24 часов, используя методы социальной инженерии. В ходе эксперимента исследователь Нельсон Новаес Нето[9] выбрал жертву и создал фальшивый аккаунт человека из её окружения — её начальника. Сначала Нето отправлял запросы на дружбу друзьям друзей начальника жертвы, а затем и непосредственно его друзьям. Через 7,5 часов исследователь добился добавления в друзья от жертвы. Тем самым, исследователь получил доступ к личной информации пользователя, которой тот делился только со своими друзьями.

Плечевой серфинг

Плечевой серфинг (англ. shoulder surfing) включает в себя наблюдение личной информации жертвы через её плечо. Этот тип атаки распространён в общественных местах, таких как кафе, торговые центры, аэропорты, вокзалы, а также в общественном транспорте.Опрос ИТ-специалистов в белой книге[10] о безопасности показал, что:

- 85 % опрошенных признались, что видели конфиденциальную информацию, которую им не положено было знать;

- 82 % признались, что информацию, отображаемую на их экране, могли бы видеть посторонние лица;

- 82 % слабо уверены в том, что в их организации кто-либо будет защищать свой экран от посторонних лиц.

Обратная социальная инженерия

Об обратной социальной инженерии упоминают тогда, когда жертва сама предлагает злоумышленнику нужную ему информацию. Это может показаться абсурдным, но на самом деле лица, обладающие авторитетом в технической или социальной сфере, часто получают идентификаторы и пароли пользователей и другую важную личную информацию просто потому, что никто не сомневается в их порядочности. Например, сотрудники службы поддержки никогда не спрашивают у пользователей идентификатор или пароль; им не нужна эта информация для решения проблем. Однако, многие пользователи ради скорейшего устранения проблем добровольно сообщают эти конфиденциальные сведения. Получается, что злоумышленнику даже не нужно спрашивать об этом.Примером обратной социальной инженерии может служить следующий простой сценарий. Злоумышленник, работающий вместе с жертвой, изменяет на её компьютере имя файла или перемещает его в другой каталог. Когда жертва замечает пропажу файла, злоумышленник заявляет, что может все исправить. Желая быстрее завершить работу или избежать наказания за утрату информации, жертва соглашается на это предложение. Злоумышленник заявляет, что решить проблему можно, только войдя в систему с учетными данными жертвы. Теперь уже жертва просит злоумышленника войти в систему под её именем, чтобы попытаться восстановить файл. Злоумышленник неохотно соглашается и восстанавливает файл, а по ходу дела крадет идентификатор и пароль жертвы. Успешно осуществив атаку, он даже улучшил свою репутацию, и вполне возможно, что после этого к нему будут обращаться за помощью и другие коллеги. Этот подход не пересекается с обычными процедурами оказания услуг поддержки и осложняет поимку злоумышленника.[11]

Форум

Форум